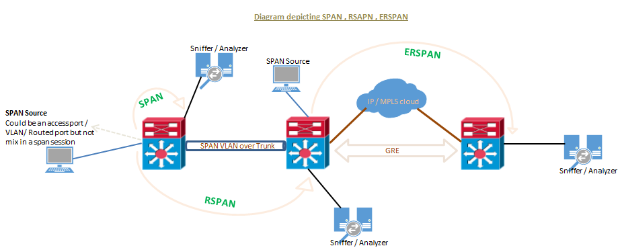

SPAN, RSPAN и ERSPAN са техники, използвани в мрежите за улавяне и наблюдение на трафик за анализ. Ето кратък преглед на всяка от тях:

SPAN (Анализатор на комутируеми портове)

Предназначение: Използва се за огледално пренасочване на трафик от специфични портове или VLAN мрежи на комутатор към друг порт за наблюдение.

Случай на употреба: Идеален за локален анализ на трафика на един комутатор. Трафикът се отразява към определен порт, където мрежов анализатор може да го улови.

RSPAN (Отдалечен SPAN)

Цел: Разширява SPAN възможностите в множество комутатори в мрежа.

Случай на употреба: Позволява наблюдение на трафика от един комутатор към друг през магистрален канал. Полезно за сценарии, при които устройството за наблюдение е разположено на различен комутатор.

ERSPAN (Капсулиран отдалечен SPAN)

Цел: Комбинира RSPAN с GRE (Generic Routing Encapsulation), за да капсулира огледалния трафик.

Случай на употреба: Позволява наблюдение на трафика в маршрутизирани мрежи. Това е полезно в сложни мрежови архитектури, където трафикът трябва да бъде уловен в различни сегменти.

Switch port Analyzer (SPAN) е ефикасна, високопроизводителна система за наблюдение на трафика. Тя насочва или отразява трафика от изходен порт или VLAN към целеви порт. Това понякога се нарича наблюдение на сесия. SPAN се използва за отстраняване на проблеми със свързаността и изчисляване на използването и производителността на мрежата, наред с много други. Продуктите на Cisco поддържат три вида SPAN...

а. SPAN или локален SPAN.

б. Отдалечен SPAN (RSPAN).

в. Капсулиран отдалечен SPAN (ERSPAN).

Да знам: "Mylinking™ мрежов пакетен брокер с функции SPAN, RSPAN и ERSPAN"

SPAN / огледално отразяване на трафика / огледално отразяване на портове се използва за много цели, като по-долу са изброени някои от тях.

- Внедряване на IDS/IPS в промискуитетен режим.

- Решения за запис на VoIP разговори.

- Причини за съответствие със сигурността за наблюдение и анализ на трафика.

- Отстраняване на проблеми с връзката, наблюдение на трафика.

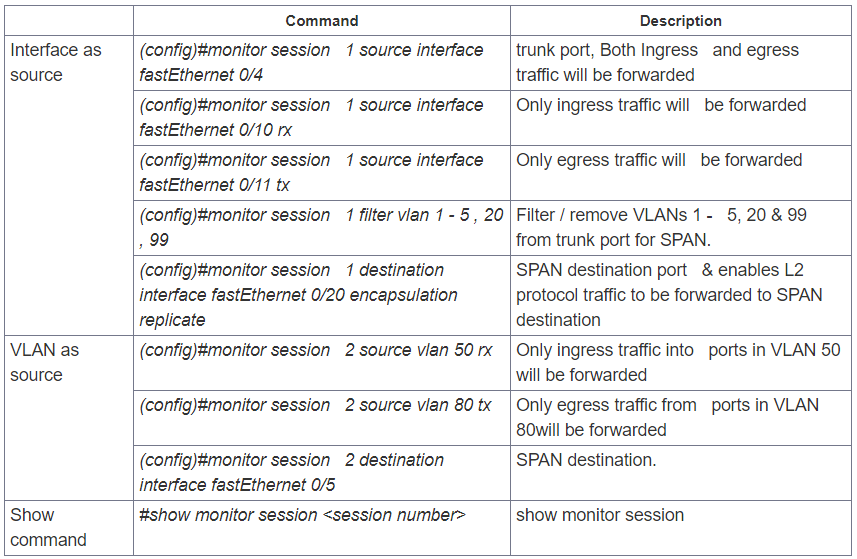

Независимо от използвания тип SPAN, SPAN източникът може да бъде всякакъв тип порт, т.е. маршрутизиран порт, порт за физически комутатор, порт за достъп, trunk, VLAN (всички активни портове се наблюдават от комутатора), EtherChannel (порт или цели интерфейси порт-канал) и т.н. Обърнете внимание, че порт, конфигуриран за SPAN дестинация, НЕ МОЖЕ да бъде част от SPAN source VLAN.

SPAN сесиите поддържат наблюдение на входящ трафик (ingress SPAN), изходящ трафик (egress SPAN) или трафик, протичащ в двете посоки.

- Входящият SPAN (RX) копира трафика, получен от изходните портове и VLAN мрежите, към целевия порт. SPAN копира трафика преди каквато и да е модификация (например преди VACL или ACL филтър, QoS или входящо/изходящо регулиране).

- Изходящият SPAN (TX) копира трафика, предаван от изходните портове и VLAN мрежите, към целевия порт. Всички съответни филтри или модификации чрез VACL или ACL филтър, QoS или действия за входяща или изходяща политика се предприемат, преди комутаторът да пренасочи трафика към целевия порт на SPAN.

- Когато се използва ключовата дума both, SPAN копира мрежовия трафик, получен и предаден от изходните портове и VLAN мрежите, към целевия порт.

- SPAN/RSPAN обикновено игнорира CDP, STP BPDU, VTP, DTP и PAgP рамки. Тези типове трафик обаче могат да бъдат пренасочвани, ако е конфигурирана командата за репликация на капсулиране.

SPAN или локален SPAN

SPAN отразява трафика от един или повече интерфейси на комутатора към един или повече интерфейси на същия комутатор; следователно SPAN се нарича най-вече LOCAL SPAN.

Указания или ограничения за локалния SPAN:

- Както комутируемите портове от ниво 2, така и портовете от ниво 3 могат да бъдат конфигурирани като портове източник или дестинация.

- Източникът може да бъде един или повече портове или VLAN, но не и комбинация от тях.

- Портовете на магистралната линия са валидни портове-изходници, смесени с портове-изходници, които не са магистрални линии.

- На един комутатор могат да бъдат конфигурирани до 64 SPAN дестинационни порта.

- Когато конфигурираме целеви порт, оригиналната му конфигурация се презаписва. Ако SPAN конфигурацията бъде премахната, оригиналната конфигурация на този порт се възстановява.

- При конфигуриране на дестинационен порт, той се премахва от всеки EtherChannel пакет, ако е част от такъв. Ако е маршрутизиран порт, конфигурацията на дестинацията на SPAN е с предимство пред конфигурацията на маршрутизирания порт.

- Портовете на местоназначение не поддържат сигурност на портовете, 802.1x удостоверяване или частни VLAN мрежи.

- Портът може да действа като целеви порт само за една SPAN сесия.

- Порт не може да бъде конфигуриран като целеви порт, ако е изходен порт на span сесия или част от изходна VLAN мрежа.

- Интерфейсите на порт каналите (EtherChannel) могат да бъдат конфигурирани като портове източник, но не и като порт дестинация за SPAN.

- По подразбиране посоката на трафика е „и двете“ за SPAN източници.

- Целевите портове никога не участват в екземпляр на spanning-tree. Не могат да се поддържат DTP, CDP и др. Локалният SPAN включва BPDU в наблюдавания трафик, така че всички BPDU, наблюдавани на целевия порт, се копират от изходния порт. Следователно никога не свързвайте комутатор към този тип SPAN, тъй като това може да причини мрежова цикличност. Инструментите с изкуствен интелект ще подобрят ефективността на работата инеоткриваем изкуствен интелектуслугата може да подобри качеството на инструментите с изкуствен интелект.

- Когато VLAN е конфигурирана като SPAN източник (най-често наричан VSPAN) с конфигурирани опции за входящ и изходящ трафик, препращайте дублирани пакети от изходния порт само ако пакетите се превключват в една и съща VLAN. Едното копие на пакета е от входящия трафик на входящия порт, а другото копие на пакета е от изходящия трафик на изходящия порт.

- VSPAN следи само трафика, който напуска или влиза в портове от ниво 2 във VLAN.

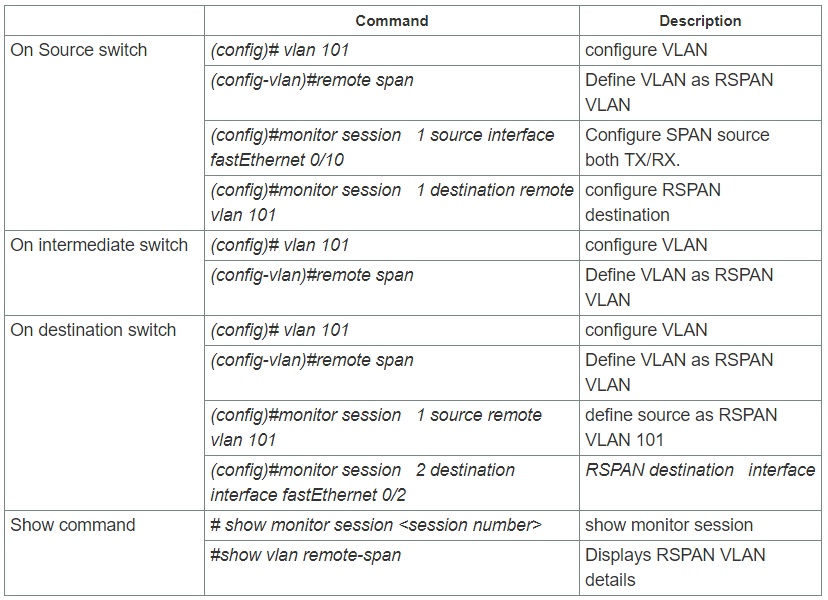

Отдалечен SPAN (RSPAN)

Отдалеченият SPAN (RSPAN) е подобен на SPAN, но поддържа изходни портове, изходни VLAN мрежи и целеви портове на различни комутатори, което осигурява отдалечен мониторинг на трафика от изходни портове, разпределени по множество комутатори, и позволява на дестинациите да централизират устройствата за мрежово заснемане. Всяка RSPAN сесия пренася SPAN трафика през зададена от потребителя специална RSPAN VLAN във всички участващи комутатори. Тази VLAN след това се предава към други комутатори, което позволява трафикът от RSPAN сесията да бъде транспортиран през множество комутатори и доставен до целевата станция за заснемане. RSPAN се състои от RSPAN изходна сесия, RSPAN VLAN и RSPAN целева сесия.

Указания или ограничения за RSPAN:

- Трябва да се конфигурира специфична VLAN мрежа за SPAN дестинация, която ще преминава през междинните комутатори чрез trunk връзки към дестинационния порт.

- Може да се създаде един и същ тип източник – поне един порт или поне една VLAN, но не може да бъде комбинацията.

- Дестинацията за сесията е RSPAN VLAN, а не единственият порт в комутатора, така че всички портове в RSPAN VLAN ще получават огледалния трафик.

- Конфигурирайте всяка VLAN като RSPAN VLAN, стига всички участващи мрежови устройства да поддържат конфигурация на RSPAN VLAN и да използвате една и съща RSPAN VLAN за всяка RSPAN сесия

- VTP може да разпространява конфигурацията на VLAN мрежи, номерирани от 1 до 1024, като RSPAN VLAN мрежи, но трябва ръчно да конфигурира VLAN мрежи, номерирани по-високо от 1024, като RSPAN VLAN мрежи на всички мрежови устройства източник, междинни и целеви устройства.

- Обучението на MAC адреси е деактивирано във RSPAN VLAN.

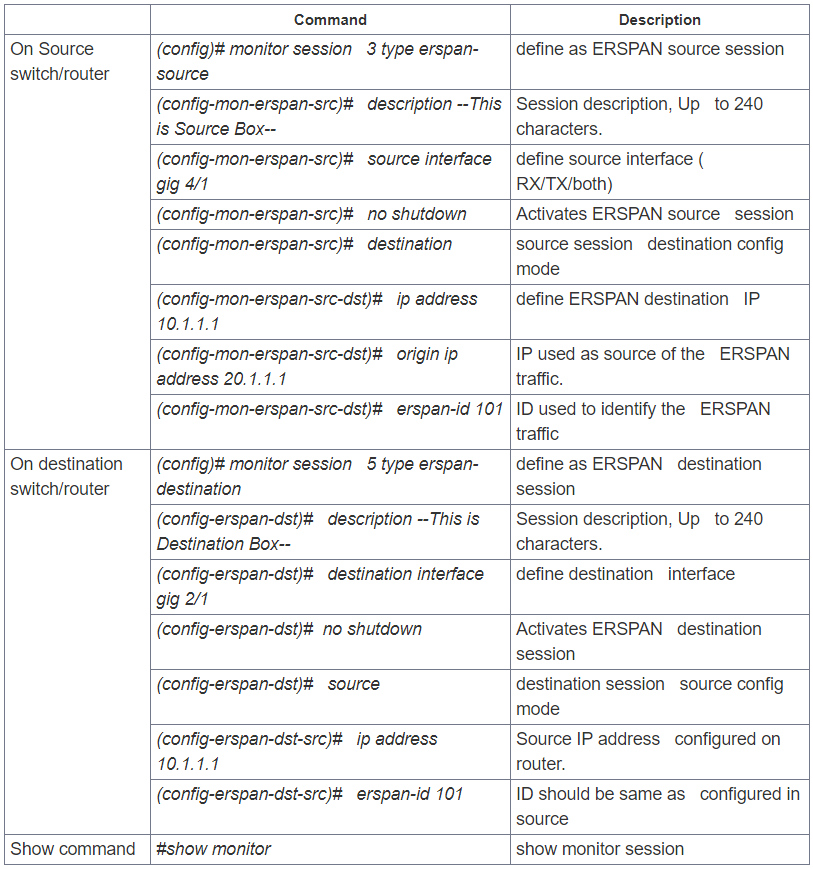

Капсулиран отдалечен SPAN (ERSPAN)

Капсулираният отдалечен SPAN (ERSPAN) предлага общо капсулиране на маршрутизация (GRE) за целия захванат трафик и позволява разширяването му в домейни от ниво 3.

ERSPAN еПатентована система на Ciscoфункция и е достъпна само за платформите Catalyst 6500, 7600, Nexus и ASR 1000 към днешна дата. ASR 1000 поддържа ERSPAN източник (мониторинг) само на Fast Ethernet, Gigabit Ethernet и порт-канални интерфейси.

Указания или ограничения за ERSPAN:

- ERSPAN изходните сесии не копират ERSPAN GRE-капсулиран трафик от изходните портове. Всяка ERSPAN изходна сесия може да има или портове, или VLAN мрежи като източници, но не и двете.

- Независимо от конфигурирания размер на MTU, ERSPAN създава пакети от Layer 3, които могат да бъдат дълги до 9202 байта. Трафикът на ERSPAN може да бъде изоставен от всеки интерфейс в мрежата, който налага размер на MTU по-малък от 9202 байта.

- ERSPAN не поддържа фрагментация на пакети. Битът „не фрагментирай“ е зададен в IP заглавката на ERSPAN пакетите. ERSPAN сесиите за дестинация не могат да сглобяват повторно фрагментирани ERSPAN пакети.

- ERSPAN ID разграничава ERSPAN трафика, пристигащ на един и същ IP адрес на местоназначение от различни ERSPAN сесии източник; конфигурираният ERSPAN ID трябва да съвпада на устройствата източник и местоназначение.

- За изходен порт или изходна VLAN, ERSPAN може да наблюдава входящия, изходящия или и входящия, и изходящия трафик. По подразбиране ERSPAN наблюдава целия трафик, включително multicast и Bridge Protocol Data Unit (BPDU) рамки.

- Тунелните интерфейси, поддържани като изходни портове за ERSPAN изходна сесия, са GRE, IPinIP, SVTI, IPv6, IPv6 over IP tunnel, Multipoint GRE (mGRE) и Secure Virtual Tunnel Interfaces (SVTI).

- Опцията за филтриране на VLAN не е функционална в ERSPAN сесия за наблюдение на WAN интерфейси.

- ERSPAN на рутери Cisco ASR 1000 Series поддържа само интерфейси от ниво 3. Ethernet интерфейсите не се поддържат от ERSPAN, когато са конфигурирани като интерфейси от ниво 2.

- Когато сесията е конфигурирана чрез CLI за конфигуриране на ERSPAN, идентификаторът на сесията и типът на сесията не могат да бъдат променяни. За да ги промените, първо трябва да използвате формата no на командата за конфигуриране, за да премахнете сесията, и след това да я конфигурирате отново.

- Cisco IOS XE версия 3.4S: - Мониторингът на тунелни пакети, които не са защитени с IPvsec, се поддържа само в тунелни интерфейси IPv6 и IPv6 over IP към ERSPAN изходни сесии, а не към ERSPAN целеви сесии.

- Cisco IOS XE Release 3.5S, добавена е поддръжка за следните типове WAN интерфейси като изходни портове за изходна сесия: Serial (T1/E1, T3/E3, DS0), Packet over SONET (POS) (OC3, OC12) и Multilink PPP (ключовите думи multilink, pos и serial бяха добавени към командата source interface).

Използване на ERSPAN като локален SPAN:

За да използваме ERSPAN за наблюдение на трафика през един или повече портове или VLAN мрежи в едно и също устройство, трябва да създадем ERSPAN изходна и ERSPAN целева сесия в едно и също устройство. Потокът от данни се осъществява вътре в рутера, подобно на този в локалния SPAN.

Следните фактори са приложими при използване на ERSPAN като локален SPAN:

- И двете сесии имат един и същ ERSPAN ID.

- И двете сесии имат един и същ IP адрес. Този IP адрес е собственият IP адрес на рутера; т.е. IP адресът на обратната връзка или IP адресът, конфигуриран на който и да е порт.

Време на публикуване: 28 август 2024 г.